Kaspersky identifica un sofisticado troyano Backdoor.AndroidOS

Los investigadores de Kaspersky Lab han descubierto una amenaza que en su opinión es el más sofisticado troyano de Android que jamás han visto.

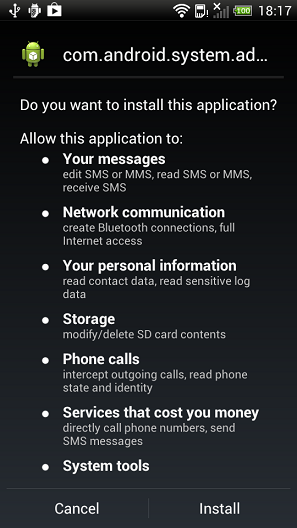

Backdoor.AndroidOS.Obad.a es capaz de realizar diversas tareas maliciosas, como enviar SMSs a números de tarificación adicional, descargar e instalar malware adicional y ejecutar de forma remota comandos de la consola.

Los expertos dicen que Backdoor.AndroidOS.Obad.a se parece más a un malware de Windows que a un troyano de Android porque explota una serie de vulnerabilidades inéditas y es altamente complejo.

Por ejemplo, los desarrolladores del troyano se han aprovechado de un error encontrado en DEX2JAR, un software utilizado para convertir archivos APK en archivos JAR. El error de DEX2JAR ha permitido a los ciberdelincuentes hacer que el análisis estadístico del troyano sea muy difícil de realizar.

Además, los desarrolladores han aprovechado una vulnerabilidad en el sistema operativo Android para dificultar la realización de un análisis dinámico de la amenaza.

Una vulnerabilidad de Android diferente ha sido aprovechada para obtener privilegios de administrador extendido, lo que es imposible eliminar la aplicación maliciosa desde el dispositivo.

Otra cosa destacable sobre Obad.a es que funciona sólo en segundo plano – no tiene ninguna interfaz visual.

Una vez que infecta un dispositivo, Obad.a intenta inmediatamente acceder a privilegios elevados. Abusa de sus derechos de Administrador del Dispositivo para bloquear la pantalla por 10 segundos.

Durante estos 10 segundos, si el teléfono inteligente está conectado a una red Wi-Fi no protegida o vía Bluetooth, el troyano empieza a enviar archivos maliciosos a los dispositivos detectados a su alrededor.

El comando «su id» también permite a la amenaza tratar de obtener privilegios de root.

Al ser lanzado por primera vez, Obad.a recopila varios datos sobre el dispositivo – incluyendo la dirección MAC, el nombre del operador, el número de teléfono, IMEI y balance de la cuenta – y los envía a su servidor de comando y control (C&C).

Luego, espera comandos del C&C. Los cerebros del malware puede solicitarle que envíe mensajes de texto a números específicos y elimine las respuestas, que actúe como un servidor proxy, descargue archivos, se conecte a una dirección especificada, recupere una lista de aplicaciones instaladas en el dispositivo, recopile datos de contactos, ejecute comandos y envíe archivos vía Bluetooth.

Por el momento, esta amenaza sofisticada no está difundida muy ampliamente. Kaspersky dice que de todos los intentos de instalación de malware detectados durante un período de 3 días, sólo el 0,15% fueron hechos por Obad.a.

Google ha sido notificado sobre las vulnerabilidades de Android explotadas por la amenaza.